多因子身份验证

更新时间:2025-10-21 12:16:39

为提高登录过程的安全性,可为 MailStore 用户激活多因子身份验证(MFA)。根据RFC 6238,MailStore 支持基于时间的一次性密码(TOTP)。

为此,用户需要配备支持TOTP的设备,例如安装了身份验证器应用程序的智能手机。

当用户通过Windows身份验证(单点登录)或OpenID Connect(Microsoft 365、ADFS、Google Workspace)进行身份验证时,MailStore不会请求第二个因素。

启用MFA时,针对目录服务进行身份验证的用户无法使用非MFA客户端,例如Scheduled Tasks、IMAP客户端或管理API。出于安全考虑,这一限制已实施。由于MailStore对应用程序密码的内部管理(对于无法使用MFA的客户端而言是必需的),即使在目录服务中被屏蔽,用户仍可登录MailStore。

Important notice:重要提示:要生成有效的一次性密码(TOTP),必须同步MailStore服务器和终端设备的系统时间。

配置

管理员能够在用户管理中配置多因素身份验证。

通过 MailStore 客户端以 MailStore 管理员身份登录。Administrative Tools单击“管理工具”>“用户与归档”,Users然后单击“用户”。

激活

- 打开您要启用 MFA 的用户的属性。

- Multi-factor AuthenticationGeneral Information检查“通用信息”部分中的多因素身份验证选项。

- OK确认并确认。

- 下次用户使用支持MFA的客户端(MailStore客户端、MailStore Outlook插件、Web Access)登录时,用户将被提示使用支持TOTP的身份验证器应用程序(例如)扫描二维码。然后输入一个MFA代码以完成MFA配置。

停用

- 打开您要禁用MFA的用户的属性。

- Multi-factor AuthenticationGeneral Information取消选中“通用信息”部分中的多因素身份验证选项。

- OK确认并确认。

- 可能已创建的应用密码仍保留且有效。

重新初始化MFA

如果用户丢失了已设置MFA的设备,希望在其他设备上设置MFA,或因其他原因需要重新设置MFA,则可以重新初始化MFA。这会生成一个新的秘密,其中一次性密码会被派发。

下次用户登录时,将再次提示他们完成MFA配置。

如果用户尚未使用其设备完成MFA配置,则此功能不可用。

- 打开要重新初始化 MFA 的用户的属性。

- Commands点击命令按钮。

- 点击重新初始化 MFA。

- 确认操作。

删除应用程序密码

如果用户已创建应用程序密码以继续使用支持 MFA 的非 MFA 客户端(Scheduled Tasks、IMAP、Management API),您可以在此处将其删除。

如果用户未创建任何应用密码,则此功能不可用。

应用程序密码只能完全清除。

- 打开要删除其应用密码的用户的属性。

- Commands单击命令按钮。

- Remove App Passwords点击删除应用程序密码。

- 确认操作。

登录

如果用户已激活多因素身份验证,则下次用户使用支持 MFA 的客户端(MailStore 客户端、MailStore Outlook 插件、Web Access)登录时,用户将被提示使用支持 TOTP 的身份验证器应用程序扫描二维码(例如谷歌身份验证器)这将先前生成的密码存储到应用中,并且该应用能够生成有效的一次性密码。

该密码在二维码下方显示,可通过双击复制到剪贴板中,以存储在密码管理器中。

如果已扫描二维码且已输入有效的MFA码,则后续的登录尝试仅需申请MFA码。

可信设备

如果登录的设备可信,可选择将此设备托管14天。设置此选项时,会将额外的令牌存储在终端设备上,该设备会随登录过程一起发送。

MailStore 客户端、Outlook 插件和 Web Access 各自保存自己的令牌。

MailStore Client 和 Outlook 插件的令牌将存储在 Windows 凭证管理器中。它不会随漫游配置文件一起移动。

Web Access Local Storage的令牌将存储在浏览器的本地存储中。Incognito mode当在浏览器的隐身模式下访问网页访问时,该令牌在浏览器会话之间不会持续。

应用程序密码管理

用户启用多因素身份验证后,non MFA-capable clients普通密码将无法再用于登录非支持MFA的客户端。

Non MFA-capable clients非MFA客户包括:

- 在命令行模式下使用 MailStore

- IMAP 客户端

- 管理API客户端,例如 Powershell API-Wrapper 和 Python API-Wrapper

为确保这些客户端仍可使用,用户可以创建应用密码。这些密码由 MailStore 生成,其特征是复杂性增加。

应用程序密码只能由使用 MailStore 集成身份验证的用户通过 MailStore 客户端进行管理。此外,需要更改密码。

即使禁用了MFA,应用程序密码也能正常工作。

应用程序密码永远不能用于登录支持MFA的客户端。

- 登录到 MailStore 客户端。

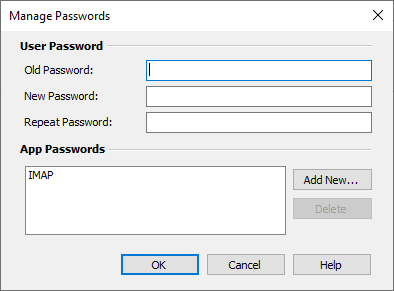

- 从开始页面,Manage Passwords单击“管理密码”。

- 已列出迄今为止创建的应用程序密码的上下文名称。

- 点击 添加 添加一个新的应用密码。

-

- 应用程序密码上下文名称必须为唯一,且无法包含应用程序密码。

- Delete高亮显示名称并单击“删除”以删除应用程序密码。